Các nhà nghiên cứu cố gắng mở khóa thiết bị bằng cách sử dụng cơ sở dữ liệu có nguồn gốc từ bộ dữ liệu học thuật, dữ liệu sinh trắc học bị rò rỉ và các nguồn tương tự. Tuy nhiên, điều quan trọng cần lưu ý là thời gian cần thiết để cuộc tấn công thành công phụ thuộc vào số lượng dấu vân tay được lưu trữ.

Ví dụ, trên điện thoại Android chỉ có một dấu vân tay đã đăng ký, cuộc tấn công có thể mất từ 2,9 đến 13,9 giờ. Tuy nhiên, trên các thiết bị có nhiều dấu vân tay đã đăng ký, cuộc tấn công chỉ mất khoảng 0,66 đến 2,78 giờ, do xác suất tìm thấy dấu vân tay phù hợp tăng lên đáng kể.

Thiết bị nào dễ bị tấn công?

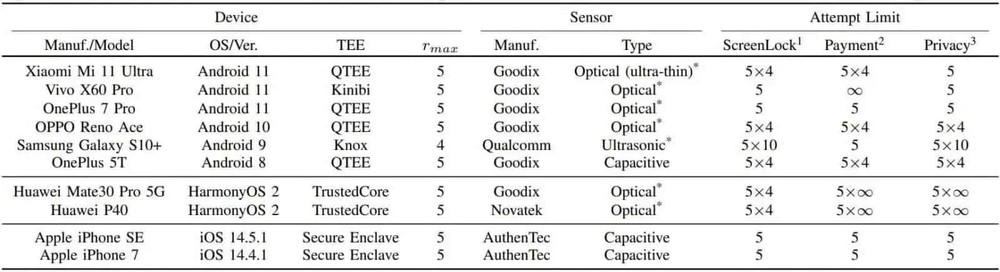

Trong báo cáo, các nhà nghiên cứu tuyên bố rằng họ đã thử nghiệm cuộc tấn công trên 10 mẫu điện thoại thông minh phổ biến và nhận thấy rằng tất cả các thiết bị Android đều dễ bị tấn công.

Trong khi đó các thiết bị iOS an toàn hơn nhiều và các nhà nghiên cứu chỉ có thể thực hiện dò vân tay được thêm 10 lần trên iPhone SE và iPhone 7, khiến cuộc tấn công BrutePrint không hiệu quả.

Mặc dù kiểu tấn công này có thể không hấp dẫn đối với tin tặc bình thường vì nó yêu cầu quyền truy cập vật lý vào điện thoại, nhưng các nhà nghiên cứu đã cảnh báo rằng các tác nhân được nhà nước bảo trợ có thể khai thác kỹ thuật này để truy cập dữ liệu. Do đó, các nhà sản xuất thiết bị sẽ cần hành động nhanh chóng và vá các lỗ hổng zero-day này càng sớm càng tốt.